Ingénierie des Invites pour les Entreprises - Le Guide Pratique 2026

Ingénierie des Invites pour les Entreprises - Le Guide Pratique 2026

IA

5 janv. 2026

Pas sûr de quoi faire ensuite avec l'IA?

Évaluez la préparation, les risques et les priorités en moins d'une heure.

Pas sûr de quoi faire ensuite avec l'IA?

Évaluez la préparation, les risques et les priorités en moins d'une heure.

➔ Téléchargez notre kit de préparation à l'IA gratuit

Pourquoi c'est important maintenant

L'IA générative est intégrée dans le travail de la connaissance. La différence entre des invites ad hoc et des invites conçues est la différence entre la nouveauté et le retour sur investissement reproductible. Ce guide offre aux équipes d'affaires un système pratique pour informer l'IA de manière fiable, mesurer la qualité et étendre une utilisation sécurisée—complet avec des modèles à copier-coller et des critères d'évaluation.

Résultats

À la fin, vos équipes pourront :

Écrire des invites claires et contraintes qui reflètent le contexte et la conformité de l'entreprise.

Sélectionner le bon modèle d'invite pour la tâche (résumer, générer, transformer, planifier, décider).

Mesurer la qualité de la sortie avec une évaluation partagée.

Opérationnaliser les invites : versionnement, tests, approbations et analyses.

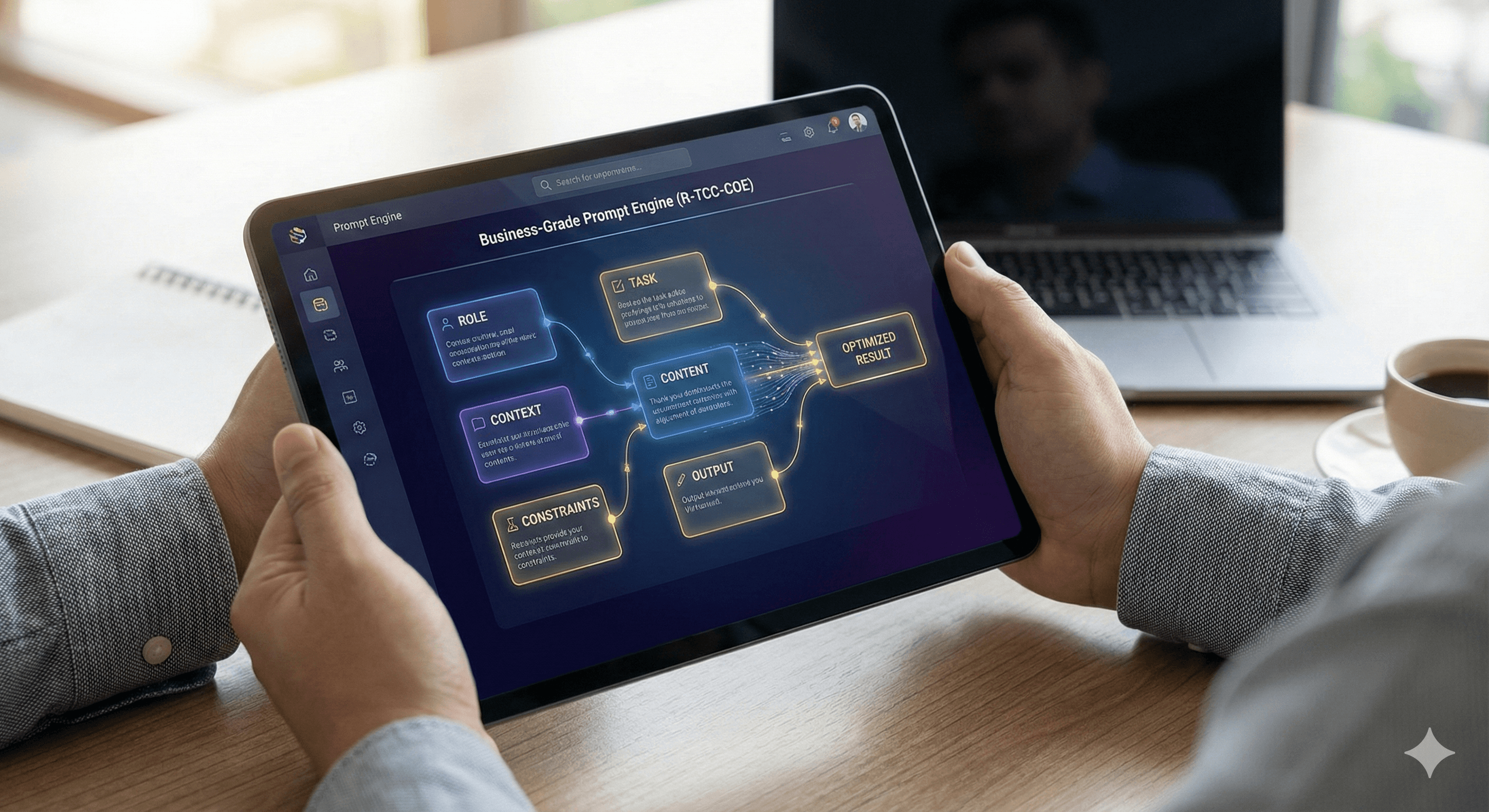

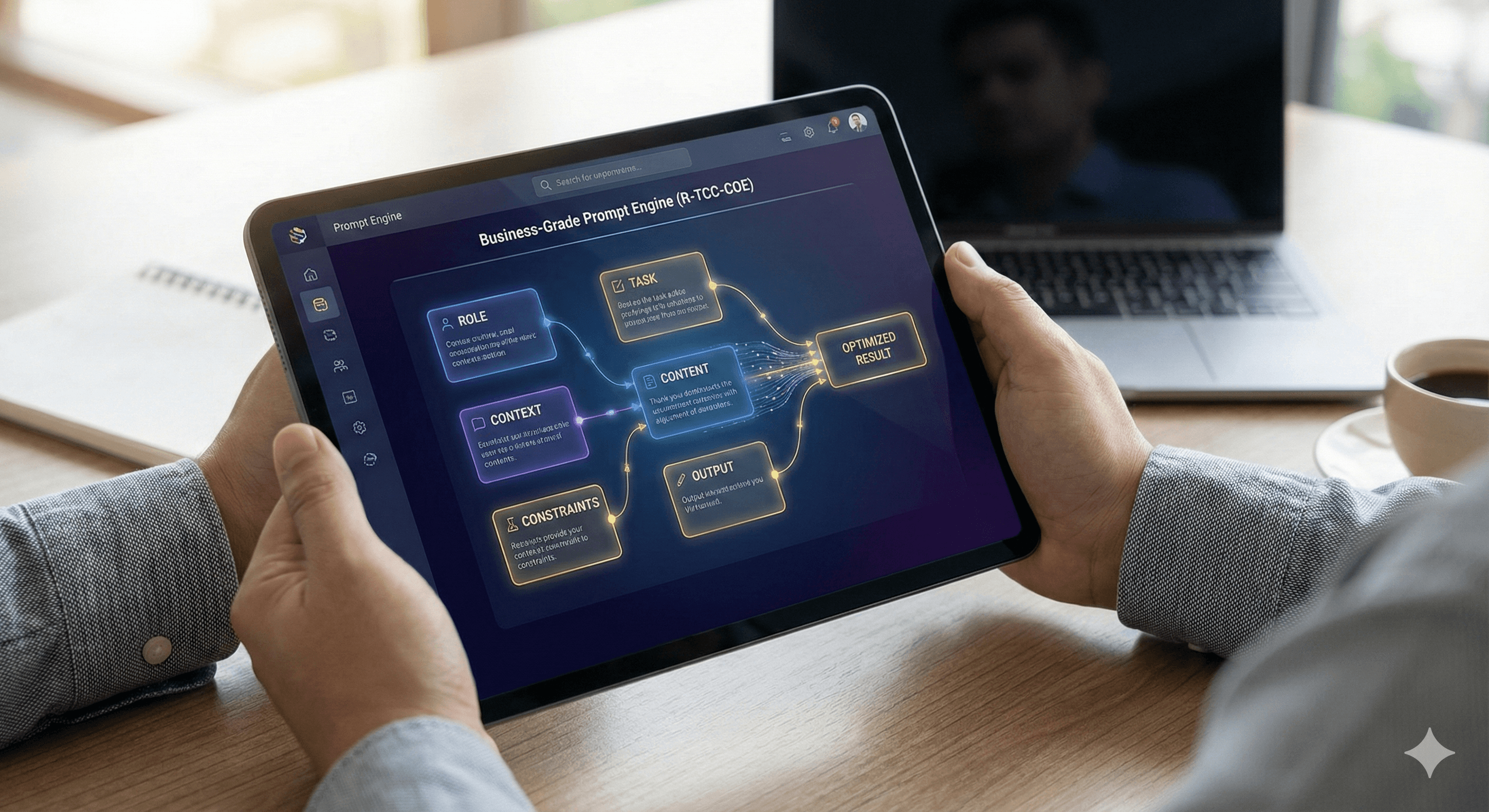

L'Anatomie d'une Invite de Niveau Entreprise (R-TCC-COE)

Utilisez cette structure pour 90% des tâches de travail.

Rôle – Qui le modèle simule.

Tâche – Que faire, en une phrase.

Contexte – Public, marque, canal, contraintes.

Contenu – Les données sources à utiliser (coller, joindre ou référencer).

Contraintes – Règles : ton, longueur, style, conformité.

Sortie – Format exact requis (schéma JSON, tableau, puces).

Évaluation – Comment le succès est jugé (critères, tests ou listes de contrôle).

Modèle

Rôle : [discipline + ancienneté].

Tâche : [verbe d'action + résultat].

Contexte : [public, canal, règles de marque, localisation].

Contenu : [coller des données ou pointer vers des fichiers].

Contraintes : [À faire/Ne pas faire, sources uniquement, citations, limites de mots].

Sortie : [format + champs].

Évaluation : [critères d'acceptation ou grille d'évaluation].

Modèles d'Invite & Exemples

Ci-dessous des modèles réutilisables avec exemples et critères d'acceptation. Copiez, adaptez et sauvegardez dans les projets de votre espace de travail.

1) Résumer→Décider (brève pour dirigeants)

Utilisez quand : Transformer de longs documents en décisions prêtes pour le conseil d'administration.

Invite

Rôle : Vous êtes analyste de stratégie pour une entreprise SaaS du Royaume-Uni.

Tâche : Produire une brève exécutive et une recommandation go/no-go.

Contexte : Le public est le COO ; anglais britannique ; conscient du risque.

Contenu : <>

Contraintes : 250–300 mots ; inclure 3 risques quantifiés ; citez les références de pages de documents.

Sortie : Markdown avec sections : Résumé, Options, Risques, Recommandation.

Évaluation : Respecte la longueur ; inclut 3 risques avec impact/probabilité ; cite les références de pages.

Critères d'acceptation (notés 0–2 chacun ; cible ≥8/10)

Exactitude des faits

Pertinence par rapport aux priorités du COO

Clarté & concision

Spécificité du risque avec chiffres

Recommandation actionnable

2) Transformer→Standardiser (nettoyage de politiques)

Utilisez quand : Convertir un texte désordonné en modèles approuvés.

Invite

Rôle : Éditeur de conformité.

Tâche : Réécrire dans le modèle de politique de l'entreprise.

Contexte : Droit du travail britannique ; langage inclusif.

Contenu : <>

Contraintes : Préserver le sens légal ; supprimer les références uniquement américaines ; signaler les écarts.

Sortie : 1) Politique propre ; 2) Tableau des modifications ; 3) Liste des écarts.

Évaluation : Sens légal préservé ; écarts signalés avec justification.

Test d'acceptation

Si une clause est ambiguë, le modèle doit ajouter une étiquette “REVIEW” au lieu de la résoudre.

3) Générer→Persuader (séquence d'emails de vente)

Utilisez quand : Texte sortant qui correspond à la voix de la marque.

Invite

Rôle : Copywriter B2B senior en cybersécurité.

Tâche : Rédiger une séquence de 3 e-mails pour les CFO des FTSE 250.

Contexte : Voix de la marque = “Intelligence Chaleureuse” ; éviter le tapage.

Contenu : Notes ICP + 3 études de cas (coller des points).

Contraintes : Langage simple, pas de jargon ; lignes d'objet ≤7 mots ; orthographe britannique.

Sortie : 3 e-mails avec sujet, 120–150 mots chacun ; variations d'CTA.

Évaluation : Correspondance de la voix ; exactitude de la proposition de valeur ; pas de revendications spammées ; lisibilité (niveau FK ≤8).

Contrôles de qualité

Effectuer un passage de lisibilité et une vérification contre les études de cas collées pour éviter les hallucinations.

4) Analyser→Expliquer (analyse de données avec fichiers)

Utilisez quand : Demander au modèle d'analyser des feuilles de calcul ou des CSV.

Invite

Rôle : Analyste financier.

Tâche : Analyser les écarts de fin de mois et expliquer les facteurs.

Contexte : Public = Directeur financier ; mettre en avant les risques/opportunités.

Contenu : Joindre :

P&L_Jan–Dec_2025.csvetBudget_2025.csv.Contraintes : Utiliser uniquement les fichiers joints ; montrer les formules ; pas d'hypothèses externes.

Sortie : Tableau : Élément de Ligne | Budget | Réel | Écart | Facteur (1 phrase) ;

puis une narration de 150 mots.Évaluation : Écarts conformes aux fichiers ; explications référencées aux lignes de fichier.

Test d'acceptation

Vérifier l'exactitude arithmétique de 3 lignes avant approbation.

5) Planifier→Détailler (planification de projet)

Utilisez quand : Convertir des objectifs en plan de livraison.

Invite

Rôle : Chef de programme (PRINCE2/Agile).

Tâche : Construire un plan de 90 jours pour un déploiement d'IA.

Contexte : Détaillant britannique de 50 personnes ; SSO et gouvernance des données requis.

Contenu : 5 objectifs de haut niveau (coller).

Contraintes : Semaine par semaine ; inclure les propriétaires, les risques et les mesures de succès.

Sortie : Tableau Markdown + journal RAID + modèle de statut hebdomadaire.

Évaluation : Dépendances explicites ; jalons mesurables ; risques atténués.

Le Ruban de Qualité des Invites d'Affaires (BPQR)

Notez chaque critère de 0 à 2 (Faible / Adéquat / Solide). Cible ≥8/10 ; Critères obligatoires marqués .

Exactitude Filaire – Correspond aux sources fournies ; pas de données inventées.

Pertinence – Sert directement le public et l'objectif déclarés.

Clarté – Phrases courtes ; anglais simple ; instructions sans ambiguïté.

Structure & Format – Sortie exactement comme spécifié (JSON/table/sections).

Conformité aux Contraintes – Ton, longueur, guides de style et avertissements légaux suivis.

Vérifiabilité – Citations, références de pages ou de lignes de fichier incluses lorsque demandé.

Sécurité & Confidentialité – Pas de fuite de PII ; pas de contenu violant la politique.

Astuce : Intégrez ce ruban dans vos invites comme étape d'évaluation. Demandez au modèle de s'auto-évaluer, puis de s'améliorer jusqu'à atteindre ≥8/10.

Anti‑Modèles à Éviter

Rôles vagues : “Agir comme un expert” sans domaine, ancienneté et public.

Contexte manquant : Pas de voix de marque, région, ou notes de conformité.

Tâches ouvertes : “Écrire quelque chose de bien sur X.” Soyez spécifique.

Pas de données sources : Demander une analyse sans joindre de fichiers ou citer de texte.

Sorties sans limites : Pas de format, longueur, ou critères d'évaluation.

Exigences cachées : Les attentes non déclarées dans l'invite échouent inévitablement au QA.

Techniques Avancées

A) Garde-fous de Chaîne de Pensée (sécurité d'affaires)

Demandez des résumés de raisonnement structurés sans révéler de processus internes sensibles :

“Fournir un résumé de raisonnement numéroté (max 5 points) axé sur les faits des fichiers joints; ne pas divulguer la chaîne de pensée interne du modèle.”

B) Exemples à Faible Occurrence

Donnez 1 à 3 exemples concis et de haute qualité qui reflètent la sortie désirée. Gardez les exemples courts ; mettez en évidence les limites (bons/mauvais exemples) pour réduire les dérives.

C) Outils & Contrôles de Données

Lors de l'utilisation de téléchargements de fichiers, de projets, de recherches Web ou d'applications, limitez explicitement les données :

“Utilisez uniquement les fichiers joints et la base de connaissances approuvée. Ne naviguez pas sur le web public.”

D) Contrats de Sortie (JSON)

Pour les intégrations, spécifiez un schéma JSON directement dans l'invite :

{ "title": "SalesEmail", "type": "object", "properties": { "subject": {"type": "string"}, "body": {"type": "string"}, "cta": {"type": "string"} }, "required": ["subject", "body", "cta"] }

Ajoutez : “Validez le JSON avant de répondre; n'incluez pas de délimiteurs markdown.”

E) Boucle d'Auto‑Critique → Amélioration

Terminez les invites par : “Auto-évaluez en utilisant BPQR ; listez 3 améliorations ; appliquez-les et présentez uniquement la version améliorée.”

Packs d'Invites Basés sur le Rôle

Ventes (B2B)

Email de prospection à partir d'une étude de cas

Rôle : Cadre commercial sénior pour [industrie].

Tâche : Rédiger un premier e-mail en utilisant l'étude de cas.

Contexte : Public de CFO ; anglais britannique ; 120–140 mots ; axé sur la valeur.

Contenu : <<Coller 5 à 7 points de l'étude de cas>>

Contraintes : Pas de revendications sans chiffres ; ajouter une métrique pertinente.

Sortie : Objet + corps + CTA ; niveau de lecture ≤8.

Évaluation : Véracité, concision, spécifique à l'étude de cas.

Marketing

Réutilisation de webinaire → blog + social

Rôle : Stratège de contenu.

Tâche : Transformer la transcription en un blog de 900 mots et 5 messages LinkedIn.

Contexte : Voix de la marque “Intelligence Chaleureuse” ; éviter le battage.

Contenu : <>

Contraintes : Attribuer des citations ; orthographe britannique ; inclure 3 sous-titres.

Sortie : Blog (markdown) + 5 posts (≤280 caractères chacun).

Évaluation : Originalité ; exactitude des citations ; titres SEO-friendly.

RH / Personnes

Normalisation des descriptions de poste

Rôle : HRBP.

Tâche : Convertir la description de poste en modèle standard.

Contexte : Langage inclusif ; normes d'emploi britanniques.

Contenu : <>

Contraintes : Supprimer les formulations biaisées ; signaler des exigences irréalistes.

Sortie : Sections de modèle + drapeaux de risque.

Évaluation : Réduction des biais ; amélioration de la clarté du rôle.

Finance

Comparaison des fournisseurs

Rôle : Analyste en approvisionnement.

Tâche : Comparer 3 propositions de fournisseurs.

Contexte : Entreprise britannique de taille moyenne ; TCO de 2 ans ; basé sur les risques.

Contenu : <>

Contraintes : Utiliser uniquement les documents fournis ; afficher un tableau comparatif.

Sortie : Tableau + recommandation de 150 mots.

Évaluation : Chiffres corrects ; hypothèses déclarées.

Produit / Ingénierie

Exigences aux récits utilisateur

Rôle : Chef de produit.

Tâche : Transformer les exigences en récits utilisateur INVEST.

Contexte : Application Web ; exigences non fonctionnelles en accessibilité et sécurité.

Contenu : <>

Contraintes : Ajouter des critères d'acceptation et des cas limites.

Sortie : Récits utilisateur dans un tableau + liste des risques.

Évaluation : Critères d'acceptation mesurables ; couverture des risques.

Prompts de Sécurité, Confidentialité & Conformité

Ajoutez ces lignes aux invites si applicable :

“Exclure les données personnelles (PII) sauf si explicitement fourni.”

“En cas de doute, demandez une clarification avant de procéder.”

“Citez les noms de fichiers et les numéros de ligne/page pour tous les faits.”

“Si le contenu pouvait enfreindre une politique ou une loi, arrêtez et expliquez le risque.”

Vérifications des drapeaux rouges (demander au modèle d'exécuter) :

Le résultat contient-il des PII ou des données confidentielles ?

Y a-t-il des revendications invérifiables à partir des sources fournies ?

Y a-t-il un langage ambigu ou discriminatoire ?

Mesurer le ROI du Prompting

Suivi avant/après :

Temps économisé par tâche (minutes).

Score de qualité via BPQR.

Taux d'erreur (reprises/erreurs).

Adoption (utilisateurs actifs, prompts réutilisés).

Cible de pilote simple : 3 cas d'utilisation × 10 utilisateurs × 4 semaines → publier un rapport d'impact d'une page.

Prochaines étapes ?

Prêt à étendre le prompting au-delà des expériences ad hoc ?

Réservez un atelier d'accélération de l'ingénierie d'invites de 60 minutes

Cartographier 3 à 5 cas d'utilisation à fort impact par fonction

Les transformer en invites examinées et versionnées avec BPQR

Repartez avec une liste de contrôle de déploiement, des modèles et des mesures de succès

FAQ

1) Quelle est la structure minimum que chaque invite devrait avoir ?

Rôle, Tâche, Contexte, Contenu, Contraintes, Sortie, Évaluation (R-TCC-COE). Utiliser le modèle universel dans l'annexe.

2) Comment réduisons-nous les hallucinations ?

Attachez des données sources, interdisez la navigation externe inutile, exigez des citations/page ou références de ligne, et demandez une étape d'auto-critique avant le résultat final.

3) Comment mesurons-nous la qualité de manière cohérente ?

Utilisez le ruban BPQR (0–2 chacun pour Exactitude, Pertinence, Clarté, Structure, Contraintes, Vérifiabilité, Sécurité). Cible ≥8/10 et n'approuvez que des invites “or”.

4) Quand devrions-nous affiner par rapport à améliorer les invites ?

Affinez lorsque vous avez des exemples cohérents et de haute qualité et que la tâche se répète à grande échelle. Sinon, préférez des améliorations des invites et des flux de travail ainsi que des exemples à faible occurrence.

5) Est-ce sûr avec ChatGPT pour les Entreprises ?

Oui—associez les invites à des contrôles de données appropriés, évitez les PII sauf si nécessaire, et utilisez les politiques de l'espace de travail ; Business exclut l'entraînement sur vos données par défaut.

Pourquoi c'est important maintenant

L'IA générative est intégrée dans le travail de la connaissance. La différence entre des invites ad hoc et des invites conçues est la différence entre la nouveauté et le retour sur investissement reproductible. Ce guide offre aux équipes d'affaires un système pratique pour informer l'IA de manière fiable, mesurer la qualité et étendre une utilisation sécurisée—complet avec des modèles à copier-coller et des critères d'évaluation.

Résultats

À la fin, vos équipes pourront :

Écrire des invites claires et contraintes qui reflètent le contexte et la conformité de l'entreprise.

Sélectionner le bon modèle d'invite pour la tâche (résumer, générer, transformer, planifier, décider).

Mesurer la qualité de la sortie avec une évaluation partagée.

Opérationnaliser les invites : versionnement, tests, approbations et analyses.

L'Anatomie d'une Invite de Niveau Entreprise (R-TCC-COE)

Utilisez cette structure pour 90% des tâches de travail.

Rôle – Qui le modèle simule.

Tâche – Que faire, en une phrase.

Contexte – Public, marque, canal, contraintes.

Contenu – Les données sources à utiliser (coller, joindre ou référencer).

Contraintes – Règles : ton, longueur, style, conformité.

Sortie – Format exact requis (schéma JSON, tableau, puces).

Évaluation – Comment le succès est jugé (critères, tests ou listes de contrôle).

Modèle

Rôle : [discipline + ancienneté].

Tâche : [verbe d'action + résultat].

Contexte : [public, canal, règles de marque, localisation].

Contenu : [coller des données ou pointer vers des fichiers].

Contraintes : [À faire/Ne pas faire, sources uniquement, citations, limites de mots].

Sortie : [format + champs].

Évaluation : [critères d'acceptation ou grille d'évaluation].

Modèles d'Invite & Exemples

Ci-dessous des modèles réutilisables avec exemples et critères d'acceptation. Copiez, adaptez et sauvegardez dans les projets de votre espace de travail.

1) Résumer→Décider (brève pour dirigeants)

Utilisez quand : Transformer de longs documents en décisions prêtes pour le conseil d'administration.

Invite

Rôle : Vous êtes analyste de stratégie pour une entreprise SaaS du Royaume-Uni.

Tâche : Produire une brève exécutive et une recommandation go/no-go.

Contexte : Le public est le COO ; anglais britannique ; conscient du risque.

Contenu : <>

Contraintes : 250–300 mots ; inclure 3 risques quantifiés ; citez les références de pages de documents.

Sortie : Markdown avec sections : Résumé, Options, Risques, Recommandation.

Évaluation : Respecte la longueur ; inclut 3 risques avec impact/probabilité ; cite les références de pages.

Critères d'acceptation (notés 0–2 chacun ; cible ≥8/10)

Exactitude des faits

Pertinence par rapport aux priorités du COO

Clarté & concision

Spécificité du risque avec chiffres

Recommandation actionnable

2) Transformer→Standardiser (nettoyage de politiques)

Utilisez quand : Convertir un texte désordonné en modèles approuvés.

Invite

Rôle : Éditeur de conformité.

Tâche : Réécrire dans le modèle de politique de l'entreprise.

Contexte : Droit du travail britannique ; langage inclusif.

Contenu : <>

Contraintes : Préserver le sens légal ; supprimer les références uniquement américaines ; signaler les écarts.

Sortie : 1) Politique propre ; 2) Tableau des modifications ; 3) Liste des écarts.

Évaluation : Sens légal préservé ; écarts signalés avec justification.

Test d'acceptation

Si une clause est ambiguë, le modèle doit ajouter une étiquette “REVIEW” au lieu de la résoudre.

3) Générer→Persuader (séquence d'emails de vente)

Utilisez quand : Texte sortant qui correspond à la voix de la marque.

Invite

Rôle : Copywriter B2B senior en cybersécurité.

Tâche : Rédiger une séquence de 3 e-mails pour les CFO des FTSE 250.

Contexte : Voix de la marque = “Intelligence Chaleureuse” ; éviter le tapage.

Contenu : Notes ICP + 3 études de cas (coller des points).

Contraintes : Langage simple, pas de jargon ; lignes d'objet ≤7 mots ; orthographe britannique.

Sortie : 3 e-mails avec sujet, 120–150 mots chacun ; variations d'CTA.

Évaluation : Correspondance de la voix ; exactitude de la proposition de valeur ; pas de revendications spammées ; lisibilité (niveau FK ≤8).

Contrôles de qualité

Effectuer un passage de lisibilité et une vérification contre les études de cas collées pour éviter les hallucinations.

4) Analyser→Expliquer (analyse de données avec fichiers)

Utilisez quand : Demander au modèle d'analyser des feuilles de calcul ou des CSV.

Invite

Rôle : Analyste financier.

Tâche : Analyser les écarts de fin de mois et expliquer les facteurs.

Contexte : Public = Directeur financier ; mettre en avant les risques/opportunités.

Contenu : Joindre :

P&L_Jan–Dec_2025.csvetBudget_2025.csv.Contraintes : Utiliser uniquement les fichiers joints ; montrer les formules ; pas d'hypothèses externes.

Sortie : Tableau : Élément de Ligne | Budget | Réel | Écart | Facteur (1 phrase) ;

puis une narration de 150 mots.Évaluation : Écarts conformes aux fichiers ; explications référencées aux lignes de fichier.

Test d'acceptation

Vérifier l'exactitude arithmétique de 3 lignes avant approbation.

5) Planifier→Détailler (planification de projet)

Utilisez quand : Convertir des objectifs en plan de livraison.

Invite

Rôle : Chef de programme (PRINCE2/Agile).

Tâche : Construire un plan de 90 jours pour un déploiement d'IA.

Contexte : Détaillant britannique de 50 personnes ; SSO et gouvernance des données requis.

Contenu : 5 objectifs de haut niveau (coller).

Contraintes : Semaine par semaine ; inclure les propriétaires, les risques et les mesures de succès.

Sortie : Tableau Markdown + journal RAID + modèle de statut hebdomadaire.

Évaluation : Dépendances explicites ; jalons mesurables ; risques atténués.

Le Ruban de Qualité des Invites d'Affaires (BPQR)

Notez chaque critère de 0 à 2 (Faible / Adéquat / Solide). Cible ≥8/10 ; Critères obligatoires marqués .

Exactitude Filaire – Correspond aux sources fournies ; pas de données inventées.

Pertinence – Sert directement le public et l'objectif déclarés.

Clarté – Phrases courtes ; anglais simple ; instructions sans ambiguïté.

Structure & Format – Sortie exactement comme spécifié (JSON/table/sections).

Conformité aux Contraintes – Ton, longueur, guides de style et avertissements légaux suivis.

Vérifiabilité – Citations, références de pages ou de lignes de fichier incluses lorsque demandé.

Sécurité & Confidentialité – Pas de fuite de PII ; pas de contenu violant la politique.

Astuce : Intégrez ce ruban dans vos invites comme étape d'évaluation. Demandez au modèle de s'auto-évaluer, puis de s'améliorer jusqu'à atteindre ≥8/10.

Anti‑Modèles à Éviter

Rôles vagues : “Agir comme un expert” sans domaine, ancienneté et public.

Contexte manquant : Pas de voix de marque, région, ou notes de conformité.

Tâches ouvertes : “Écrire quelque chose de bien sur X.” Soyez spécifique.

Pas de données sources : Demander une analyse sans joindre de fichiers ou citer de texte.

Sorties sans limites : Pas de format, longueur, ou critères d'évaluation.

Exigences cachées : Les attentes non déclarées dans l'invite échouent inévitablement au QA.

Techniques Avancées

A) Garde-fous de Chaîne de Pensée (sécurité d'affaires)

Demandez des résumés de raisonnement structurés sans révéler de processus internes sensibles :

“Fournir un résumé de raisonnement numéroté (max 5 points) axé sur les faits des fichiers joints; ne pas divulguer la chaîne de pensée interne du modèle.”

B) Exemples à Faible Occurrence

Donnez 1 à 3 exemples concis et de haute qualité qui reflètent la sortie désirée. Gardez les exemples courts ; mettez en évidence les limites (bons/mauvais exemples) pour réduire les dérives.

C) Outils & Contrôles de Données

Lors de l'utilisation de téléchargements de fichiers, de projets, de recherches Web ou d'applications, limitez explicitement les données :

“Utilisez uniquement les fichiers joints et la base de connaissances approuvée. Ne naviguez pas sur le web public.”

D) Contrats de Sortie (JSON)

Pour les intégrations, spécifiez un schéma JSON directement dans l'invite :

{ "title": "SalesEmail", "type": "object", "properties": { "subject": {"type": "string"}, "body": {"type": "string"}, "cta": {"type": "string"} }, "required": ["subject", "body", "cta"] }

Ajoutez : “Validez le JSON avant de répondre; n'incluez pas de délimiteurs markdown.”

E) Boucle d'Auto‑Critique → Amélioration

Terminez les invites par : “Auto-évaluez en utilisant BPQR ; listez 3 améliorations ; appliquez-les et présentez uniquement la version améliorée.”

Packs d'Invites Basés sur le Rôle

Ventes (B2B)

Email de prospection à partir d'une étude de cas

Rôle : Cadre commercial sénior pour [industrie].

Tâche : Rédiger un premier e-mail en utilisant l'étude de cas.

Contexte : Public de CFO ; anglais britannique ; 120–140 mots ; axé sur la valeur.

Contenu : <<Coller 5 à 7 points de l'étude de cas>>

Contraintes : Pas de revendications sans chiffres ; ajouter une métrique pertinente.

Sortie : Objet + corps + CTA ; niveau de lecture ≤8.

Évaluation : Véracité, concision, spécifique à l'étude de cas.

Marketing

Réutilisation de webinaire → blog + social

Rôle : Stratège de contenu.

Tâche : Transformer la transcription en un blog de 900 mots et 5 messages LinkedIn.

Contexte : Voix de la marque “Intelligence Chaleureuse” ; éviter le battage.

Contenu : <>

Contraintes : Attribuer des citations ; orthographe britannique ; inclure 3 sous-titres.

Sortie : Blog (markdown) + 5 posts (≤280 caractères chacun).

Évaluation : Originalité ; exactitude des citations ; titres SEO-friendly.

RH / Personnes

Normalisation des descriptions de poste

Rôle : HRBP.

Tâche : Convertir la description de poste en modèle standard.

Contexte : Langage inclusif ; normes d'emploi britanniques.

Contenu : <>

Contraintes : Supprimer les formulations biaisées ; signaler des exigences irréalistes.

Sortie : Sections de modèle + drapeaux de risque.

Évaluation : Réduction des biais ; amélioration de la clarté du rôle.

Finance

Comparaison des fournisseurs

Rôle : Analyste en approvisionnement.

Tâche : Comparer 3 propositions de fournisseurs.

Contexte : Entreprise britannique de taille moyenne ; TCO de 2 ans ; basé sur les risques.

Contenu : <>

Contraintes : Utiliser uniquement les documents fournis ; afficher un tableau comparatif.

Sortie : Tableau + recommandation de 150 mots.

Évaluation : Chiffres corrects ; hypothèses déclarées.

Produit / Ingénierie

Exigences aux récits utilisateur

Rôle : Chef de produit.

Tâche : Transformer les exigences en récits utilisateur INVEST.

Contexte : Application Web ; exigences non fonctionnelles en accessibilité et sécurité.

Contenu : <>

Contraintes : Ajouter des critères d'acceptation et des cas limites.

Sortie : Récits utilisateur dans un tableau + liste des risques.

Évaluation : Critères d'acceptation mesurables ; couverture des risques.

Prompts de Sécurité, Confidentialité & Conformité

Ajoutez ces lignes aux invites si applicable :

“Exclure les données personnelles (PII) sauf si explicitement fourni.”

“En cas de doute, demandez une clarification avant de procéder.”

“Citez les noms de fichiers et les numéros de ligne/page pour tous les faits.”

“Si le contenu pouvait enfreindre une politique ou une loi, arrêtez et expliquez le risque.”

Vérifications des drapeaux rouges (demander au modèle d'exécuter) :

Le résultat contient-il des PII ou des données confidentielles ?

Y a-t-il des revendications invérifiables à partir des sources fournies ?

Y a-t-il un langage ambigu ou discriminatoire ?

Mesurer le ROI du Prompting

Suivi avant/après :

Temps économisé par tâche (minutes).

Score de qualité via BPQR.

Taux d'erreur (reprises/erreurs).

Adoption (utilisateurs actifs, prompts réutilisés).

Cible de pilote simple : 3 cas d'utilisation × 10 utilisateurs × 4 semaines → publier un rapport d'impact d'une page.

Prochaines étapes ?

Prêt à étendre le prompting au-delà des expériences ad hoc ?

Réservez un atelier d'accélération de l'ingénierie d'invites de 60 minutes

Cartographier 3 à 5 cas d'utilisation à fort impact par fonction

Les transformer en invites examinées et versionnées avec BPQR

Repartez avec une liste de contrôle de déploiement, des modèles et des mesures de succès

FAQ

1) Quelle est la structure minimum que chaque invite devrait avoir ?

Rôle, Tâche, Contexte, Contenu, Contraintes, Sortie, Évaluation (R-TCC-COE). Utiliser le modèle universel dans l'annexe.

2) Comment réduisons-nous les hallucinations ?

Attachez des données sources, interdisez la navigation externe inutile, exigez des citations/page ou références de ligne, et demandez une étape d'auto-critique avant le résultat final.

3) Comment mesurons-nous la qualité de manière cohérente ?

Utilisez le ruban BPQR (0–2 chacun pour Exactitude, Pertinence, Clarté, Structure, Contraintes, Vérifiabilité, Sécurité). Cible ≥8/10 et n'approuvez que des invites “or”.

4) Quand devrions-nous affiner par rapport à améliorer les invites ?

Affinez lorsque vous avez des exemples cohérents et de haute qualité et que la tâche se répète à grande échelle. Sinon, préférez des améliorations des invites et des flux de travail ainsi que des exemples à faible occurrence.

5) Est-ce sûr avec ChatGPT pour les Entreprises ?

Oui—associez les invites à des contrôles de données appropriés, évitez les PII sauf si nécessaire, et utilisez les politiques de l'espace de travail ; Business exclut l'entraînement sur vos données par défaut.

Recevez chaque semaine des nouvelles et des conseils sur l'IA directement dans votre boîte de réception

En vous abonnant, vous consentez à ce que Génération Numérique stocke et traite vos informations conformément à notre politique de confidentialité. Vous pouvez lire la politique complète sur gend.co/privacy.

Ateliers et webinaires à venir

Clarté opérationnelle à grande échelle - Asana

Webinaire Virtuel

Mercredi 25 février 2026

En ligne

Collaborez avec des coéquipiers IA - Asana

Atelier en personne

Jeudi 26 février 2026

London, UK

De l'idée au prototype - L'IA dans Miro

Webinaire virtuel

Mercredi 18 février 2026

En ligne

Génération

Numérique

Bureau du Royaume-Uni

Génération Numérique Ltée

33 rue Queen,

Londres

EC4R 1AP

Royaume-Uni

Bureau au Canada

Génération Numérique Amériques Inc

181 rue Bay, Suite 1800

Toronto, ON, M5J 2T9

Canada

Bureau aux États-Unis

Generation Digital Americas Inc

77 Sands St,

Brooklyn, NY 11201,

États-Unis

Bureau de l'UE

Génération de logiciels numériques

Bâtiment Elgee

Dundalk

A91 X2R3

Irlande

Bureau du Moyen-Orient

6994 Alsharq 3890,

An Narjis,

Riyad 13343,

Arabie Saoudite

Numéro d'entreprise : 256 9431 77 | Droits d'auteur 2026 | Conditions générales | Politique de confidentialité

Génération

Numérique

Bureau du Royaume-Uni

Génération Numérique Ltée

33 rue Queen,

Londres

EC4R 1AP

Royaume-Uni

Bureau au Canada

Génération Numérique Amériques Inc

181 rue Bay, Suite 1800

Toronto, ON, M5J 2T9

Canada

Bureau aux États-Unis

Generation Digital Americas Inc

77 Sands St,

Brooklyn, NY 11201,

États-Unis

Bureau de l'UE

Génération de logiciels numériques

Bâtiment Elgee

Dundalk

A91 X2R3

Irlande

Bureau du Moyen-Orient

6994 Alsharq 3890,

An Narjis,

Riyad 13343,

Arabie Saoudite

Numéro d'entreprise : 256 9431 77

Conditions générales

Politique de confidentialité

Droit d'auteur 2026