Resiliencia en Ciberseguridad con IA: Salvaguardias para 2026

Resiliencia en Ciberseguridad con IA: Salvaguardias para 2026

AI Security

26 nov 2025

Not sure what to do next with AI?

Assess readiness, risk, and priorities in under an hour.

Not sure what to do next with AI?

Assess readiness, risk, and priorities in under an hour.

➔ Reserva una Consulta

A medida que los modelos de IA se vuelven más competentes en ciberseguridad, OpenAI y el ecosistema en general los están fortaleciendo con salvaguardas en capas, pruebas rigurosas y colaboración con expertos en seguridad global. Con el 2026 en el horizonte, la prioridad es la resiliencia práctica: detección más rápida, implementaciones más seguras y reducción de riesgos medibles.

Por qué esto importa ahora

Los atacantes ya están utilizando la automatización y la IA para explorar sistemas rápidamente. Los defensores necesitan una IA que pueda detectar señales débiles, correlacionar alertas y ayudar a los equipos a actuar más rápido, sin introducir nuevos riesgos. La oportunidad es combinar modelos poderosos con controles disciplinados y supervisión humana para mejorar los resultados sin aumentar la superficie de ataque.

Puntos clave

Capacidades mejoradas de IA en ciberseguridad. Los modelos modernos analizan grandes flujos de eventos, aprenden patrones normales y detectan anomalías antes, mejorando el tiempo medio de detección (MTTD).

Implementación de salvaguardas en capas. La defensa en profundidad ahora incluye controles a nivel de modelo, directrices de políticas y evaluación continua, no solo herramientas perimetrales.

Asociaciones con expertos en seguridad global. Equipos de red externa, simulación de incidentes y colaboración en estándares ayudan a cerrar brechas y fortalecer defensas.

Qué hay de nuevo y cómo funciona

Los modelos de IA están evolucionando para abordar amenazas del mundo real a lo largo de todo el ciclo de vida:

De datos a detección. Los modelos enriquecen la telemetría de puntos finales, identidad, red y nube, revelando perspectivas correlacionadas para los analistas.

De predicción a prevención. El reconocimiento de patrones destaca comportamientos sospechosos antes de que escalen, permitiendo acciones preventivas (por ejemplo, MFA forzado, acceso condicional).

Respuesta rápida. La automatización segura puede elaborar guías de respuesta, abrir tickets y orquestar pasos rutinarios de contención, siempre con aprobaciones y registros de auditoría. Para flujos de trabajo de incidentes y coordinación de equipos, consulte Asana.

Ciclos de retroalimentación. Los aprendizajes post-incidente, pruebas sintéticas y hallazgos de equipos rojos mejoran continuamente la calidad del modelo y reducen falsos positivos.

Pasos prácticos

OpenAI y sus socios de la industria continúan invirtiendo en investigación y desarrollo, centrándose en marcos de seguridad sólidos que aprovechan el poder predictivo de la IA. Así es como su organización puede aplicar los mismos principios:

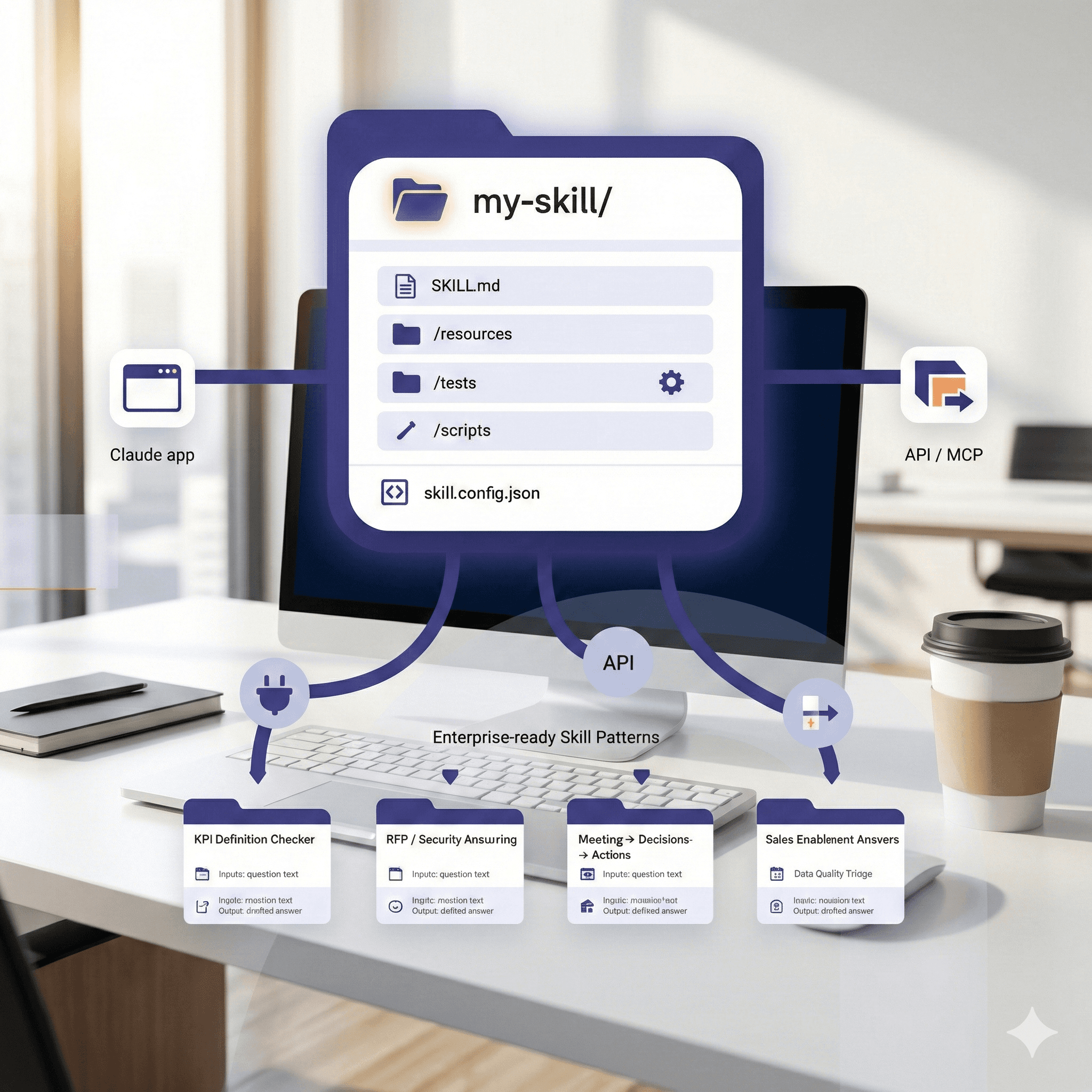

1) Establecer salvaguardas en capas para el uso de IA

Cree una pila de control que abarque:

Salvaguardas del modelo: indicaciones de políticas, listas de permitidos/prohibidos, límites de velocidad, filtros de datos sensibles.

Controles operacionales: acceso consciente de identidad, gestión de claves, aislamiento de red, rotación de secretos.

Evaluación y prueba: prueba previa al despliegue, indicaciones adversariales, ejercicios basados en escenarios, controles continuos de desvío.

Gobernanza: titularidad clara, registros de riesgos, DPIAs cuando sea aplicable y rutas rápidas de reversión. Documentar pautas y libros de ejecución en Notion mantiene alineados a los equipos y listos para la auditoría.

2) Integrar IA con las herramientas de seguridad existentes

Alineación con el SOC. Alimente las salidas del modelo en SIEM/XDR para que los analistas obtengan contexto enriquecido y explicable, no solo más alertas.

Respuesta automatizada pero aprobada. Comience con automatizaciones de bajo riesgo (por ejemplo, etiquetado, creación de casos, enriquecimiento) antes de pasar a contenciones parciales aprobadas por humanos, coordinadas a través de Asana.

Telemetría de calidad. Datos de alta calidad y bien etiquetados impulsan una mejor detección. Use la búsqueda empresarial como Glean para revelar rápidamente señales y casos previos.

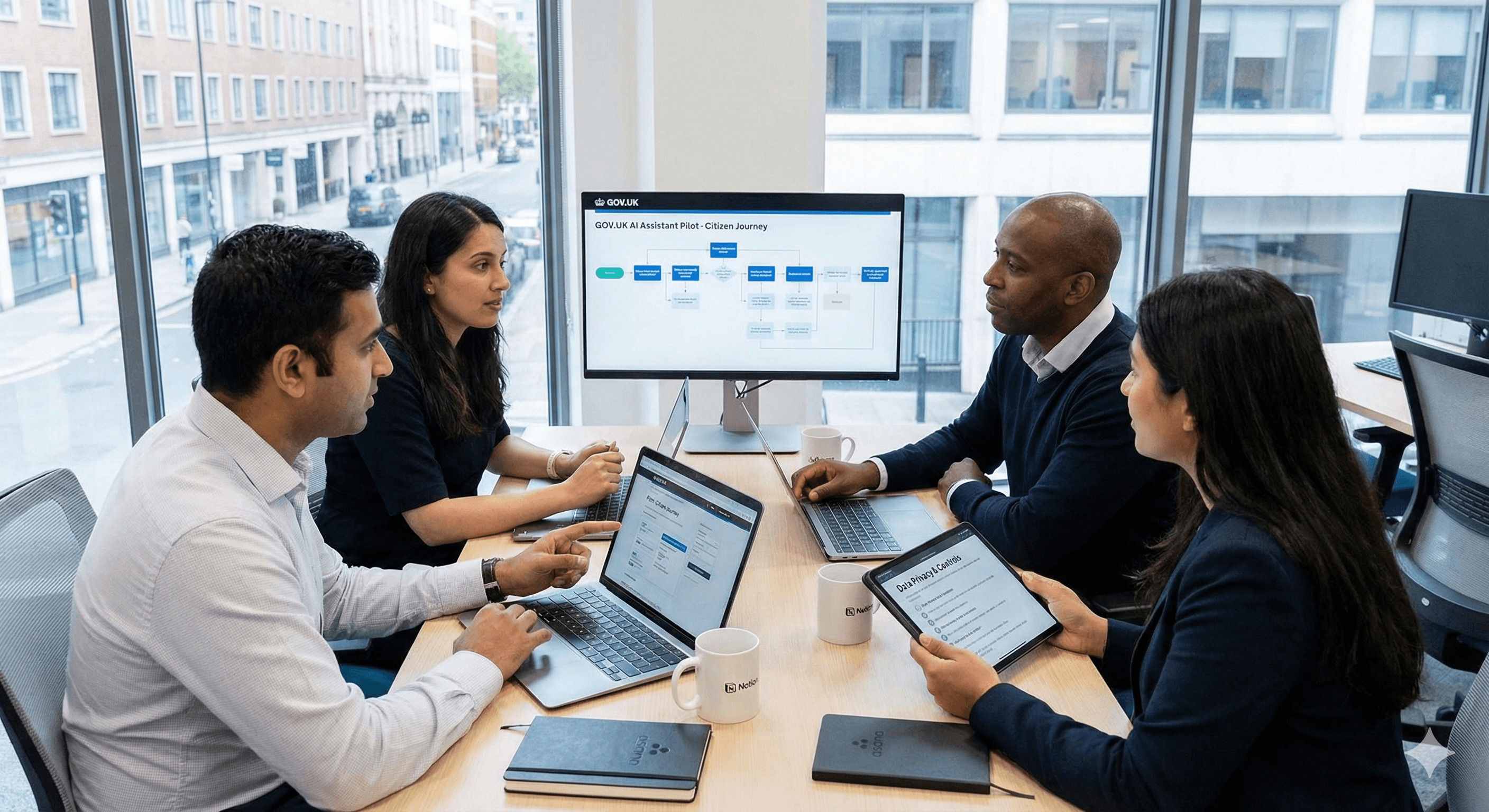

3) Asociarse con expertos en seguridad global

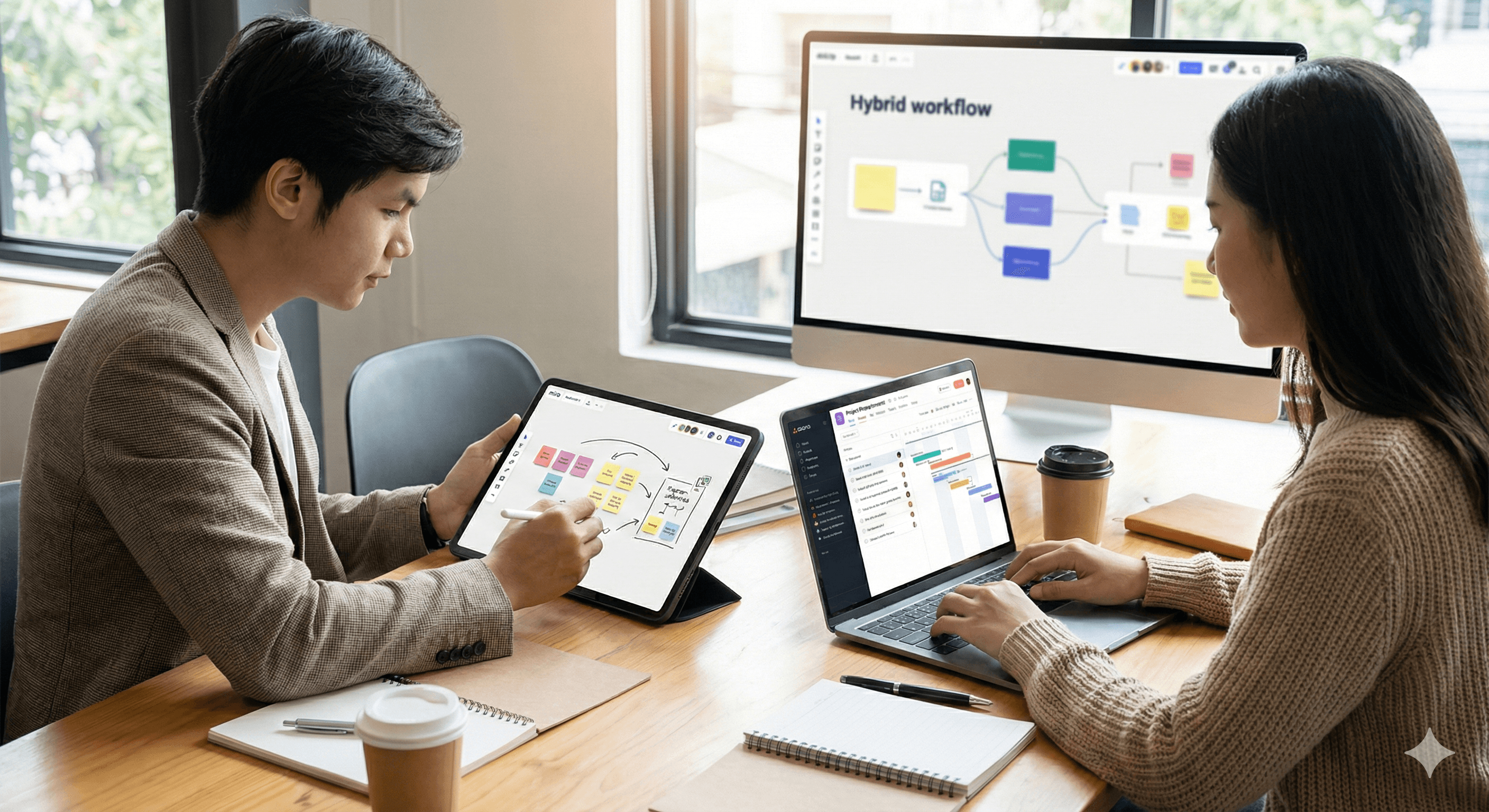

Equipo rojo externo. Encargue pruebas que apunten tanto a la infraestructura tradicional como a los flujos de trabajo asistidos por IA a su alrededor. Visualice hallazgos y planes de remediación con lienzos colaborativos en Miro.

Comparación y garantía. Compare el rendimiento del modelo contra escenarios de ataque conocidos; siga MTTD/MTTR y tasas de falsos positivos.

Colaboración comunitaria. Involúcrese con organismos de estándares e investigadores de confianza para compartir aprendizajes y mejorar los métodos de seguridad.

4) Incorporar seguridad de IA responsable en el trabajo diario

Humano en el circuito. Requiera revisión de analistas para acciones materiales hasta que se cumplan los umbrales de confianza.

Auditabilidad. Registre indicaciones, respuestas, decisiones y anulaciones para apoyar la forensía y el cumplimiento; almacene y comparta políticas en Notion.

Mínimo privilegio y minimización de datos. Mantenga los modelos limitados a los datos mínimos necesarios para lograr resultados de seguridad.

Capacitación y cultura. Mejore las habilidades de su SOC en triaje asistido por IA, creación de guías y buenas prácticas de indicaciones; use Miro para talleres y ejercicios simulados.

5) Medir lo que importa

Defina KPIs que los líderes senior comprendan:

Reducción de riesgo: incidentes prevenidos, reducción de severidad, tendencias de tiempo de permanencia.

Eficiencia: tiempo de analistas ahorrado, casos manejados por turno, tasas de adopción de automatización.

Calidad: precisión/recuperación para detecciones, proporciones de falsos positivos/negativos, acciones de mejora post-incidente cerradas. Rastree tareas de remediación con Asana y artefactos de conocimiento en Notion.

Casos de uso realistas

Anomalías de identidad: IA detecta rutas de acceso inusuales o patrones de escalamiento de privilegios y abre un flujo de trabajo de contención con aprobación en Asana.

Triaje de phishing: Los modelos agrupan correos electrónicos reportados, extraen IOCs y enriquecen casos SIEM, reduciendo minutos a cada investigación; los analistas consultan casos previos via Glean.

Postura en la nube: El análisis continuo sugiere ajustes de mínimo privilegio y destaca configuraciones erróneas antes de que sean explotadas; los equipos planifican la remediación en Miro.

Riesgo de terceros: Los modelos de texto resumen artefactos de seguridad del proveedor y los vinculan a requisitos de políticas; la documentación se centraliza en Notion.

Preguntas frecuentes

P1. ¿Cómo mejora la IA la resiliencia en ciberseguridad?

La IA mejora la resiliencia al analizar grandes volúmenes de telemetría, detectar anomalías más temprano, y proponer acciones de respuesta. Al combinarse con gobernanza y revisión humana, los equipos reducen los tiempos de detección y respuesta al tiempo que disminuyen los falsos positivos.

P2. ¿Qué salvaguardas se están implementando en los modelos de IA?

Las organizaciones despliegan salvaguardas en múltiples capas: directrices de políticas, filtrado, acceso consciente de identidad, aislamiento de red, limitación de tasas y pruebas continuas de equipo rojo, además de registros de auditoría para responsabilidad, capturados en herramientas como Notion.

P3. ¿Quiénes son los socios de OpenAI en esta iniciativa?

Vendedores de seguridad, organismos de estándares y investigadores independientes contribuyen a través de pruebas de equipos rojos, metodologías de evaluación y el intercambio de mejores prácticas para mejorar la seguridad y efectividad de la IA en ciberseguridad. Se pueden realizar talleres colaborativos en Miro para alinear a las partes interesadas.

Resumen

OpenAI y la comunidad de seguridad en general están impulsando la IA para fortalecer la resiliencia cibernética. Con salvaguardas en capas, colaboración experta y operaciones disciplinadas, las organizaciones pueden reducir riesgos y responder más rápido. ¿Quiere un plan práctico para 2026? Comuníquese con Generation Digital para explorar pilotos, patrones de gobernanza y automatización segura adaptada a su entorno, con flujos de trabajo en Asana, colaboración en Miro, documentación en Notion y descubrimiento rápido a través de Glean.

A medida que los modelos de IA se vuelven más competentes en ciberseguridad, OpenAI y el ecosistema en general los están fortaleciendo con salvaguardas en capas, pruebas rigurosas y colaboración con expertos en seguridad global. Con el 2026 en el horizonte, la prioridad es la resiliencia práctica: detección más rápida, implementaciones más seguras y reducción de riesgos medibles.

Por qué esto importa ahora

Los atacantes ya están utilizando la automatización y la IA para explorar sistemas rápidamente. Los defensores necesitan una IA que pueda detectar señales débiles, correlacionar alertas y ayudar a los equipos a actuar más rápido, sin introducir nuevos riesgos. La oportunidad es combinar modelos poderosos con controles disciplinados y supervisión humana para mejorar los resultados sin aumentar la superficie de ataque.

Puntos clave

Capacidades mejoradas de IA en ciberseguridad. Los modelos modernos analizan grandes flujos de eventos, aprenden patrones normales y detectan anomalías antes, mejorando el tiempo medio de detección (MTTD).

Implementación de salvaguardas en capas. La defensa en profundidad ahora incluye controles a nivel de modelo, directrices de políticas y evaluación continua, no solo herramientas perimetrales.

Asociaciones con expertos en seguridad global. Equipos de red externa, simulación de incidentes y colaboración en estándares ayudan a cerrar brechas y fortalecer defensas.

Qué hay de nuevo y cómo funciona

Los modelos de IA están evolucionando para abordar amenazas del mundo real a lo largo de todo el ciclo de vida:

De datos a detección. Los modelos enriquecen la telemetría de puntos finales, identidad, red y nube, revelando perspectivas correlacionadas para los analistas.

De predicción a prevención. El reconocimiento de patrones destaca comportamientos sospechosos antes de que escalen, permitiendo acciones preventivas (por ejemplo, MFA forzado, acceso condicional).

Respuesta rápida. La automatización segura puede elaborar guías de respuesta, abrir tickets y orquestar pasos rutinarios de contención, siempre con aprobaciones y registros de auditoría. Para flujos de trabajo de incidentes y coordinación de equipos, consulte Asana.

Ciclos de retroalimentación. Los aprendizajes post-incidente, pruebas sintéticas y hallazgos de equipos rojos mejoran continuamente la calidad del modelo y reducen falsos positivos.

Pasos prácticos

OpenAI y sus socios de la industria continúan invirtiendo en investigación y desarrollo, centrándose en marcos de seguridad sólidos que aprovechan el poder predictivo de la IA. Así es como su organización puede aplicar los mismos principios:

1) Establecer salvaguardas en capas para el uso de IA

Cree una pila de control que abarque:

Salvaguardas del modelo: indicaciones de políticas, listas de permitidos/prohibidos, límites de velocidad, filtros de datos sensibles.

Controles operacionales: acceso consciente de identidad, gestión de claves, aislamiento de red, rotación de secretos.

Evaluación y prueba: prueba previa al despliegue, indicaciones adversariales, ejercicios basados en escenarios, controles continuos de desvío.

Gobernanza: titularidad clara, registros de riesgos, DPIAs cuando sea aplicable y rutas rápidas de reversión. Documentar pautas y libros de ejecución en Notion mantiene alineados a los equipos y listos para la auditoría.

2) Integrar IA con las herramientas de seguridad existentes

Alineación con el SOC. Alimente las salidas del modelo en SIEM/XDR para que los analistas obtengan contexto enriquecido y explicable, no solo más alertas.

Respuesta automatizada pero aprobada. Comience con automatizaciones de bajo riesgo (por ejemplo, etiquetado, creación de casos, enriquecimiento) antes de pasar a contenciones parciales aprobadas por humanos, coordinadas a través de Asana.

Telemetría de calidad. Datos de alta calidad y bien etiquetados impulsan una mejor detección. Use la búsqueda empresarial como Glean para revelar rápidamente señales y casos previos.

3) Asociarse con expertos en seguridad global

Equipo rojo externo. Encargue pruebas que apunten tanto a la infraestructura tradicional como a los flujos de trabajo asistidos por IA a su alrededor. Visualice hallazgos y planes de remediación con lienzos colaborativos en Miro.

Comparación y garantía. Compare el rendimiento del modelo contra escenarios de ataque conocidos; siga MTTD/MTTR y tasas de falsos positivos.

Colaboración comunitaria. Involúcrese con organismos de estándares e investigadores de confianza para compartir aprendizajes y mejorar los métodos de seguridad.

4) Incorporar seguridad de IA responsable en el trabajo diario

Humano en el circuito. Requiera revisión de analistas para acciones materiales hasta que se cumplan los umbrales de confianza.

Auditabilidad. Registre indicaciones, respuestas, decisiones y anulaciones para apoyar la forensía y el cumplimiento; almacene y comparta políticas en Notion.

Mínimo privilegio y minimización de datos. Mantenga los modelos limitados a los datos mínimos necesarios para lograr resultados de seguridad.

Capacitación y cultura. Mejore las habilidades de su SOC en triaje asistido por IA, creación de guías y buenas prácticas de indicaciones; use Miro para talleres y ejercicios simulados.

5) Medir lo que importa

Defina KPIs que los líderes senior comprendan:

Reducción de riesgo: incidentes prevenidos, reducción de severidad, tendencias de tiempo de permanencia.

Eficiencia: tiempo de analistas ahorrado, casos manejados por turno, tasas de adopción de automatización.

Calidad: precisión/recuperación para detecciones, proporciones de falsos positivos/negativos, acciones de mejora post-incidente cerradas. Rastree tareas de remediación con Asana y artefactos de conocimiento en Notion.

Casos de uso realistas

Anomalías de identidad: IA detecta rutas de acceso inusuales o patrones de escalamiento de privilegios y abre un flujo de trabajo de contención con aprobación en Asana.

Triaje de phishing: Los modelos agrupan correos electrónicos reportados, extraen IOCs y enriquecen casos SIEM, reduciendo minutos a cada investigación; los analistas consultan casos previos via Glean.

Postura en la nube: El análisis continuo sugiere ajustes de mínimo privilegio y destaca configuraciones erróneas antes de que sean explotadas; los equipos planifican la remediación en Miro.

Riesgo de terceros: Los modelos de texto resumen artefactos de seguridad del proveedor y los vinculan a requisitos de políticas; la documentación se centraliza en Notion.

Preguntas frecuentes

P1. ¿Cómo mejora la IA la resiliencia en ciberseguridad?

La IA mejora la resiliencia al analizar grandes volúmenes de telemetría, detectar anomalías más temprano, y proponer acciones de respuesta. Al combinarse con gobernanza y revisión humana, los equipos reducen los tiempos de detección y respuesta al tiempo que disminuyen los falsos positivos.

P2. ¿Qué salvaguardas se están implementando en los modelos de IA?

Las organizaciones despliegan salvaguardas en múltiples capas: directrices de políticas, filtrado, acceso consciente de identidad, aislamiento de red, limitación de tasas y pruebas continuas de equipo rojo, además de registros de auditoría para responsabilidad, capturados en herramientas como Notion.

P3. ¿Quiénes son los socios de OpenAI en esta iniciativa?

Vendedores de seguridad, organismos de estándares y investigadores independientes contribuyen a través de pruebas de equipos rojos, metodologías de evaluación y el intercambio de mejores prácticas para mejorar la seguridad y efectividad de la IA en ciberseguridad. Se pueden realizar talleres colaborativos en Miro para alinear a las partes interesadas.

Resumen

OpenAI y la comunidad de seguridad en general están impulsando la IA para fortalecer la resiliencia cibernética. Con salvaguardas en capas, colaboración experta y operaciones disciplinadas, las organizaciones pueden reducir riesgos y responder más rápido. ¿Quiere un plan práctico para 2026? Comuníquese con Generation Digital para explorar pilotos, patrones de gobernanza y automatización segura adaptada a su entorno, con flujos de trabajo en Asana, colaboración en Miro, documentación en Notion y descubrimiento rápido a través de Glean.

Recibe consejos prácticos directamente en tu bandeja de entrada

Al suscribirte, das tu consentimiento para que Generation Digital almacene y procese tus datos de acuerdo con nuestra política de privacidad. Puedes leer la política completa en gend.co/privacy.

Generación

Digital

Oficina en el Reino Unido

33 Queen St,

Londres

EC4R 1AP

Reino Unido

Oficina en Canadá

1 University Ave,

Toronto,

ON M5J 1T1,

Canadá

Oficina NAMER

77 Sands St,

Brooklyn,

NY 11201,

Estados Unidos

Oficina EMEA

Calle Charlemont, Saint Kevin's, Dublín,

D02 VN88,

Irlanda

Oficina en Medio Oriente

6994 Alsharq 3890,

An Narjis,

Riyadh 13343,

Arabia Saudita

Número de la empresa: 256 9431 77 | Derechos de autor 2026 | Términos y Condiciones | Política de Privacidad

Generación

Digital

Oficina en el Reino Unido

33 Queen St,

Londres

EC4R 1AP

Reino Unido

Oficina en Canadá

1 University Ave,

Toronto,

ON M5J 1T1,

Canadá

Oficina NAMER

77 Sands St,

Brooklyn,

NY 11201,

Estados Unidos

Oficina EMEA

Calle Charlemont, Saint Kevin's, Dublín,

D02 VN88,

Irlanda

Oficina en Medio Oriente

6994 Alsharq 3890,

An Narjis,

Riyadh 13343,

Arabia Saudita