Gérez les intégrations d'applications dans Asana pour un flux de travail fluide et sécurisé (Guide Entreprise 2026)

Gérez les intégrations d'applications dans Asana pour un flux de travail fluide et sécurisé (Guide Entreprise 2026)

Asana

9 déc. 2025

Not sure what to do next with AI?

Assess readiness, risk, and priorities in under an hour.

Not sure what to do next with AI?

Assess readiness, risk, and priorities in under an hour.

➔ Réservez une consultation

Lorsque vous déployez Asana dans une grande organisation, les intégrations ne peuvent pas être libres à tous. Vous avez besoin d'un contrôle centralisé (quelles applications sont autorisées), d'un accès au moins privilège (scopes OAuth), de comptes de service (et non de jetons personnels), et d'une auditabilité (journaux pour votre SIEM). Asana fournit tout cela via la Console d'administration → Applications et les fonctionnalités de sécurité associées.

Pourquoi cela est important

La plupart des « problèmes » avec les intégrations sont des problèmes de gouvernance : applications OAuth dans l'ombre, scopes trop larges, et absence de piste d'audit. Asana offre désormais la Gestion des applications pour surveiller/autoriser/bloquer les applications et les jetons, plus l'API de journal d'audit et une application Splunk pour une surveillance continue. Les scopes de permission OAuth réduisent les risques en limitant ce que chaque application peut faire.

Nouveautés / points forts de la politique

Gestion des applications (Console d'administration → Applications): Les super administrateurs peuvent approuver/refuser des applications tierces, examiner l'utilisation, et contrôler les Jetons d'accès personnel (PATs) et comptes de service de manière centralisée.

OAuth à portée réduite (2025) : Les développeurs/intégrations ne demandent que les autorisations dont ils ont besoin; les utilisateurs voient les demandes de portée lors du consentement. C'est désormais le paramètre par défaut pour les nouvelles applications.

Contrôles granulaires du Workspace : Asana a affiné le blocage pour que les restrictions puissent être spécifiques à l'espace de travail, évitant les blocages accidentels dans d'autres espaces que les utilisateurs peuvent appartenir.

Audit & SIEM : Les organisations d'entreprise peuvent exporter des événements d'audit et les diffuser vers Splunk (compatible CIM) pour les alertes et les enquêtes.

Le plan de jeu pour l'entreprise (étape par étape)

1) Définissez votre politique d'intégration

Dans Console d'administration → Sécurité → Gestion des applications, définissez comment les applications sont autorisées :

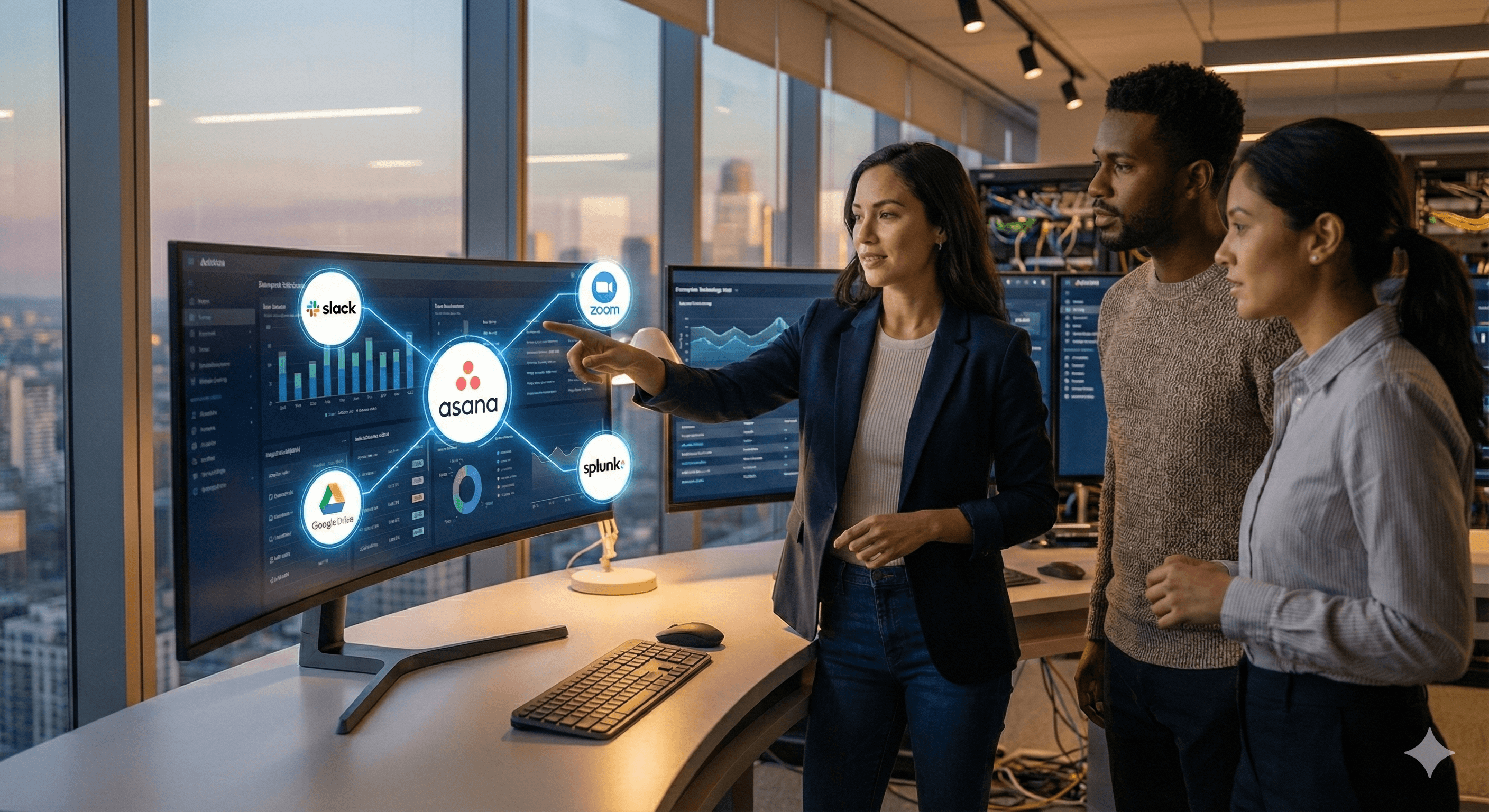

Liste blanche des applications approuvées (par exemple, Slack, Google Drive, Zoom); bloquez tout le reste jusqu'à leur révision.

Décidez si les PATs sont autorisés (recommandé : non; utilisez plutôt des comptes de service). help.asana.com

Conseil : Capturez cette politique dans votre guide interne et liez-la à partir d'un message épinglé dans votre projet Annonce dans Asana.

2) Utilisez des comptes de service (pas de jetons utilisateurs)

Créez un compte de service pour les intégrations système à système et conservez les identifiants dans votre coffre. Avantages : cycle de vie centralisé, pas de frais de licence dans de nombreux contextes d'entreprise, et accès API indépendant des changements de personnel. Console d'administration → Applications → Comptes de service → Ajouter. help.asana.com+1

3) Approuvez et définissez la portée des intégrations

Pour chaque application :

Examinez les autorisations/scopes demandés et le flux de données (qui peut lire/écrire quoi).

Approuvez uniquement pour vos espace(s) de travail de production; utilisez un espace de travail de bac à sable séparé pour les tests. Asana Docs+1

4) Connectez vos outils principaux (avec les bons paramètres)

Slack + Asana : Autorisez l'application, puis activez message-vers-tâche, aperçus de tâche et notifications de canal. Décidez si la création est autorisée dans tous les projets ou les projets spécifiques. Formez les utilisateurs à convertir les messages en tâches (avec l'assigné + la date d'échéance) plutôt que de faire des échanges @mention. help.asana.com+1

Google Drive / Workspace : Approuvez les intégrations Drive et Calendrier pour que les fichiers s'attachent sous forme de liens (en respectant les permissions Google) et que les calendriers se synchronisent. Assurez-vous que votre politique de partage Google s'aligne (par exemple, blocage de partage externe). help.asana.com

Zoom : Activez la création de réunions et l'enregistrement automatique des enregistrements/transcriptions dans Asana pour réduire le temps administratif et conserver le contexte. help.asana.com

Parcourez le catalogue complet dans Asana → Applications pour standardiser les connecteurs pris en charge. Asana

5) Surveillez avec l'API de journal d'audit (et votre SIEM)

Diffuser les événements d'audit (connexions, autorisations d'application, création de jetons, modifications d'administrateur) vers Splunk ou similaire. Alerte sur des modèles risqués (par exemple, nouvelle autorisation d'application en dehors des heures de bureau, pic soudain de création de jetons). Asana Docs+1

6) Éduquez et appliquez

Dirigez les administrateurs vers les cours de l'Académie Asana “Gérez vos applications et accès” et “Configurer des applications et outils AI”. Intégrez une révision trimestrielle de l'utilisation des applications et supprimez les connexions obsolètes. academy.asana.com+1

Exemples pratiques (prêts à être reproduits)

Workflow Slack approuvé par IT : Autorisez Slack à l'échelle de l'organisation ; restreignez la création de tâches à des portefeuilles approuvés; journalisez toutes les autorisations d'applications dans Splunk; désactivez les PATs. Résultat : moins de tâches non suivies et une piste d'audit propre.

Gouvernance Drive : Activez les pièces jointes sur Drive; fiez-vous aux autorisations natives de Google plutôt que de dupliquer les fichiers. Ajoutez un tableau de bord pour signaler les tâches liant des fichiers partagés à l'externe.

Intégrations de compte de service : Utilisez un jeton de compte de service pour le provisionnement HRIS → Asana ou l'outillage de sauvegarde, pas un jeton personnel; faites tourner régulièrement.

FAQs

Quels types d'applications puis-je intégrer avec Asana ?

Des centaines, y compris Slack, Google Drive et Zoom; consultez le catalogue dans Asana → Applications pour les connecteurs vérifiés. Asana

Comment appliquer le principe du privilège minimal ?

Exigez des scopes OAuth pour les nouvelles intégrations et rejetez les applications demandant des autorisations inutiles. Asana Forum

PATs ou comptes de service — lequel devons-nous utiliser ?

Préférez les comptes de service pour les intégrations système ; ils sont gérés centralement et ne dépendent pas du compte d'un membre du personnel. help.asana.com

Puis-je limiter les intégrations par espace de travail ?

Oui — Asana a raffiné les contrôles pour que les blocages/approbations puissent être spécifiques à l'espace de travail, réduisant les restrictions collatérales dans d'autres espaces auxquels un utilisateur peut appartenir. Asana Forum

Comment surveillons-nous les changements et les incidents ?

Utilisez l'API de journal d'audit et l'intégration de Splunk d'Asana pour alerter sur les événements sensibles (par exemple, nouvelle application OAuth, création de jeton). Asana Docs+1

Lorsque vous déployez Asana dans une grande organisation, les intégrations ne peuvent pas être libres à tous. Vous avez besoin d'un contrôle centralisé (quelles applications sont autorisées), d'un accès au moins privilège (scopes OAuth), de comptes de service (et non de jetons personnels), et d'une auditabilité (journaux pour votre SIEM). Asana fournit tout cela via la Console d'administration → Applications et les fonctionnalités de sécurité associées.

Pourquoi cela est important

La plupart des « problèmes » avec les intégrations sont des problèmes de gouvernance : applications OAuth dans l'ombre, scopes trop larges, et absence de piste d'audit. Asana offre désormais la Gestion des applications pour surveiller/autoriser/bloquer les applications et les jetons, plus l'API de journal d'audit et une application Splunk pour une surveillance continue. Les scopes de permission OAuth réduisent les risques en limitant ce que chaque application peut faire.

Nouveautés / points forts de la politique

Gestion des applications (Console d'administration → Applications): Les super administrateurs peuvent approuver/refuser des applications tierces, examiner l'utilisation, et contrôler les Jetons d'accès personnel (PATs) et comptes de service de manière centralisée.

OAuth à portée réduite (2025) : Les développeurs/intégrations ne demandent que les autorisations dont ils ont besoin; les utilisateurs voient les demandes de portée lors du consentement. C'est désormais le paramètre par défaut pour les nouvelles applications.

Contrôles granulaires du Workspace : Asana a affiné le blocage pour que les restrictions puissent être spécifiques à l'espace de travail, évitant les blocages accidentels dans d'autres espaces que les utilisateurs peuvent appartenir.

Audit & SIEM : Les organisations d'entreprise peuvent exporter des événements d'audit et les diffuser vers Splunk (compatible CIM) pour les alertes et les enquêtes.

Le plan de jeu pour l'entreprise (étape par étape)

1) Définissez votre politique d'intégration

Dans Console d'administration → Sécurité → Gestion des applications, définissez comment les applications sont autorisées :

Liste blanche des applications approuvées (par exemple, Slack, Google Drive, Zoom); bloquez tout le reste jusqu'à leur révision.

Décidez si les PATs sont autorisés (recommandé : non; utilisez plutôt des comptes de service). help.asana.com

Conseil : Capturez cette politique dans votre guide interne et liez-la à partir d'un message épinglé dans votre projet Annonce dans Asana.

2) Utilisez des comptes de service (pas de jetons utilisateurs)

Créez un compte de service pour les intégrations système à système et conservez les identifiants dans votre coffre. Avantages : cycle de vie centralisé, pas de frais de licence dans de nombreux contextes d'entreprise, et accès API indépendant des changements de personnel. Console d'administration → Applications → Comptes de service → Ajouter. help.asana.com+1

3) Approuvez et définissez la portée des intégrations

Pour chaque application :

Examinez les autorisations/scopes demandés et le flux de données (qui peut lire/écrire quoi).

Approuvez uniquement pour vos espace(s) de travail de production; utilisez un espace de travail de bac à sable séparé pour les tests. Asana Docs+1

4) Connectez vos outils principaux (avec les bons paramètres)

Slack + Asana : Autorisez l'application, puis activez message-vers-tâche, aperçus de tâche et notifications de canal. Décidez si la création est autorisée dans tous les projets ou les projets spécifiques. Formez les utilisateurs à convertir les messages en tâches (avec l'assigné + la date d'échéance) plutôt que de faire des échanges @mention. help.asana.com+1

Google Drive / Workspace : Approuvez les intégrations Drive et Calendrier pour que les fichiers s'attachent sous forme de liens (en respectant les permissions Google) et que les calendriers se synchronisent. Assurez-vous que votre politique de partage Google s'aligne (par exemple, blocage de partage externe). help.asana.com

Zoom : Activez la création de réunions et l'enregistrement automatique des enregistrements/transcriptions dans Asana pour réduire le temps administratif et conserver le contexte. help.asana.com

Parcourez le catalogue complet dans Asana → Applications pour standardiser les connecteurs pris en charge. Asana

5) Surveillez avec l'API de journal d'audit (et votre SIEM)

Diffuser les événements d'audit (connexions, autorisations d'application, création de jetons, modifications d'administrateur) vers Splunk ou similaire. Alerte sur des modèles risqués (par exemple, nouvelle autorisation d'application en dehors des heures de bureau, pic soudain de création de jetons). Asana Docs+1

6) Éduquez et appliquez

Dirigez les administrateurs vers les cours de l'Académie Asana “Gérez vos applications et accès” et “Configurer des applications et outils AI”. Intégrez une révision trimestrielle de l'utilisation des applications et supprimez les connexions obsolètes. academy.asana.com+1

Exemples pratiques (prêts à être reproduits)

Workflow Slack approuvé par IT : Autorisez Slack à l'échelle de l'organisation ; restreignez la création de tâches à des portefeuilles approuvés; journalisez toutes les autorisations d'applications dans Splunk; désactivez les PATs. Résultat : moins de tâches non suivies et une piste d'audit propre.

Gouvernance Drive : Activez les pièces jointes sur Drive; fiez-vous aux autorisations natives de Google plutôt que de dupliquer les fichiers. Ajoutez un tableau de bord pour signaler les tâches liant des fichiers partagés à l'externe.

Intégrations de compte de service : Utilisez un jeton de compte de service pour le provisionnement HRIS → Asana ou l'outillage de sauvegarde, pas un jeton personnel; faites tourner régulièrement.

FAQs

Quels types d'applications puis-je intégrer avec Asana ?

Des centaines, y compris Slack, Google Drive et Zoom; consultez le catalogue dans Asana → Applications pour les connecteurs vérifiés. Asana

Comment appliquer le principe du privilège minimal ?

Exigez des scopes OAuth pour les nouvelles intégrations et rejetez les applications demandant des autorisations inutiles. Asana Forum

PATs ou comptes de service — lequel devons-nous utiliser ?

Préférez les comptes de service pour les intégrations système ; ils sont gérés centralement et ne dépendent pas du compte d'un membre du personnel. help.asana.com

Puis-je limiter les intégrations par espace de travail ?

Oui — Asana a raffiné les contrôles pour que les blocages/approbations puissent être spécifiques à l'espace de travail, réduisant les restrictions collatérales dans d'autres espaces auxquels un utilisateur peut appartenir. Asana Forum

Comment surveillons-nous les changements et les incidents ?

Utilisez l'API de journal d'audit et l'intégration de Splunk d'Asana pour alerter sur les événements sensibles (par exemple, nouvelle application OAuth, création de jeton). Asana Docs+1

Recevez des conseils pratiques directement dans votre boîte de réception

En vous abonnant, vous consentez à ce que Génération Numérique stocke et traite vos informations conformément à notre politique de confidentialité. Vous pouvez lire la politique complète sur gend.co/privacy.

Génération

Numérique

Bureau au Royaume-Uni

33 rue Queen,

Londres

EC4R 1AP

Royaume-Uni

Bureau au Canada

1 University Ave,

Toronto,

ON M5J 1T1,

Canada

Bureau NAMER

77 Sands St,

Brooklyn,

NY 11201,

États-Unis

Bureau EMEA

Rue Charlemont, Saint Kevin's, Dublin,

D02 VN88,

Irlande

Bureau du Moyen-Orient

6994 Alsharq 3890,

An Narjis,

Riyad 13343,

Arabie Saoudite

Numéro d'entreprise : 256 9431 77 | Droits d'auteur 2026 | Conditions générales | Politique de confidentialité

Génération

Numérique

Bureau au Royaume-Uni

33 rue Queen,

Londres

EC4R 1AP

Royaume-Uni

Bureau au Canada

1 University Ave,

Toronto,

ON M5J 1T1,

Canada

Bureau NAMER

77 Sands St,

Brooklyn,

NY 11201,

États-Unis

Bureau EMEA

Rue Charlemont, Saint Kevin's, Dublin,

D02 VN88,

Irlande

Bureau du Moyen-Orient

6994 Alsharq 3890,

An Narjis,

Riyad 13343,

Arabie Saoudite

Numéro d'entreprise : 256 9431 77

Conditions générales

Politique de confidentialité

Droit d'auteur 2026